Veille sur l’EDR

Dans un monde où les cybermenaces évoluent constamment, il est essentiel de protéger vos appareils et vos données personnelles avec les meilleures solutions antivirus disponibles. Sur Antivirus-Protect, nous nous engageons à vous fournir des informations complètes, des analyses approfondies et des conseils d’experts pour vous aider à choisir le logiciel antivirus qui répond le mieux à vos besoins.

Explorez nos guides détaillés, nos comparatifs de produits et nos dernières mises à jour sur les tendances en matière de cybersécurité. Que vous soyez un utilisateur novice ou un professionnel de la sécurité informatique, notre objectif est de vous offrir les outils et les connaissances nécessaires pour renforcer votre défense contre les menaces en ligne.

Protégez ce qui compte le plus avec Antivirus-Protect, et restez un pas en avant des cybercriminels.

EDR signifie Endpoint Detection and Response (Détection et Réponse sur les Points de Terminaison). C’est une catégorie de solutions de cybersécurité qui se concentre sur la détection, l’investigation et la réponse aux menaces qui ciblent les points de terminaison, tels que les ordinateurs, les serveurs et les dispositifs mobiles.

Principales fonctionnalités de l’EDR :

- Surveillance Continue : L’EDR surveille en continu les activités et les événements sur les points de terminaison pour détecter des comportements suspects.

- Collecte et Analyse des Données : Il collecte des données détaillées sur les événements et les activités, permettant une analyse approfondie pour identifier les menaces potentielles.

- Détection des Menaces : Utilise des techniques de détection avancées, telles que l’apprentissage automatique et les signatures de menaces, pour identifier les activités malveillantes.

- Réponse aux Incidents : Fournit des outils pour enquêter et répondre rapidement aux incidents de sécurité. Cela peut inclure l’isolation des points de terminaison compromis, la suppression des logiciels malveillants, et la correction des vulnérabilités.

- Automatisation : De nombreux systèmes EDR intègrent des capacités d’automatisation pour accélérer la réponse aux incidents et réduire la charge de travail des équipes de sécurité.

Avantages de l’EDR :

- Visibilité Accrue : Offre une visibilité détaillée sur les activités des points de terminaison, ce qui permet une détection plus précoce des menaces.

- Réponse Rapide : Facilite une réponse rapide et efficace aux incidents de sécurité, minimisant ainsi l’impact des attaques.

- Protection Améliorée : En combinant des techniques de détection avancées avec une réponse proactive, l’EDR renforce la posture de sécurité globale de l’organisation.

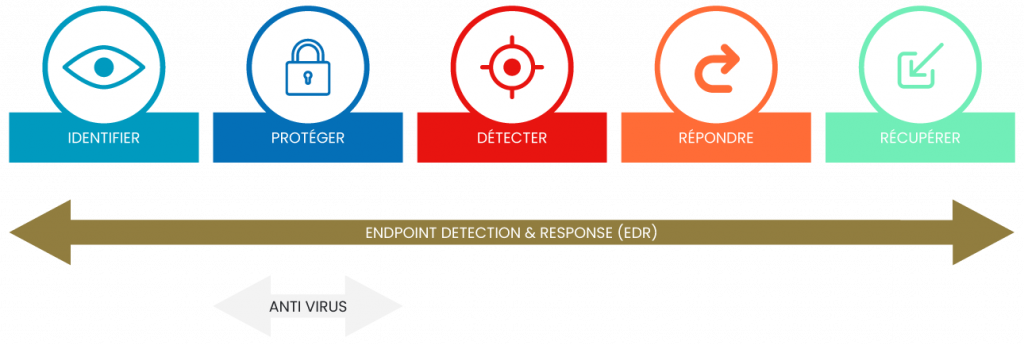

Différence entre l’EDR et les Antivirus Traditionnels :

- Antivirus : Principalement axé sur la prévention en utilisant des signatures de menaces connues pour détecter et bloquer les logiciels malveillants.

- EDR : Va au-delà de la prévention en offrant des capacités de détection, d’investigation et de réponse aux menaces, même celles qui échappent aux antivirus traditionnels.

En résumé, l’EDR est une solution de sécurité essentielle dans le paysage actuel des menaces, offrant une protection avancée et une capacité de réponse rapide aux attaques sophistiquées.

Voici quelques-unes des dernières modifications et évolutions notables dans le domaine de l’EDR (Endpoint Detection and Response) :

- EDR 4.0 avec Endpoint Detection and Response 2202 : Une nouvelle installation d’EDR 4.xxx avec Endpoint Detection and Response 2202 a été mise en place. Cette version offre une visibilité accrue sur la sécurité informatique en fournissant des informations sur les comportements malveillants, grâce à l’installation d’un agent sur chaque terminal1.

- Utilisation de l’IA : Les solutions EDR utilisent de plus en plus l’intelligence artificielle pour améliorer la détection des menaces. L’IA permet à l’EDR d’apprendre à partir des historiques de données pour reconnaître les schémas d’utilisation typiques et identifier des comportements suspects ou déviants2.

- EDR de seconde génération : La rapidité est devenue un impératif pour les solutions EDR de seconde génération. Ces solutions visent à accélérer la détection et la réponse aux menaces3.

Exemple: La vulnérabilité CVE-2021-21972, qui affectait VMware vCenter Server, était une vulnérabilité critique qui pouvait permettre à des attaquants distants d’exécuter du code malveillant sur les systèmes compromis. Les solutions EDR dotées de fonctionnalités d’automatisation et d’orchestration auraient pu aider les équipes de sécurité à gérer efficacement les alertes liées à cette vulnérabilité, en automatisant des tâches telles que la recherche de systèmes vulnérables et la mise en place de correctifs.

En résumé, les évolutions de l’EDR ont permis de renforcer la sécurité des systèmes informatiques contre les menaces avancées et les logiciels malveillants sophistiqués. Les solutions EDR plus récentes utilisent des techniques de détection comportementale, d’analyse de la mémoire et d’automatisation et d’orchestration pour améliorer la réponse aux incidents de sécurité. Ces fonctionnalités ont des répercussions positives sur la sécurité des systèmes informatiques, en permettant aux équipes de sécurité de détecter plus rapidement les menaces et de répondre plus efficacement aux incidents de sécurité. Les exemples de vulnérabilités et de CVE mentionnés montrent l’importance de ces évolutions pour la sécurité des systèmes informatiques.

Voici les flux et lien RSS :

- https://www.ssi.gouv.fr/feed/actualite/

- https://www.ssi.gouv.fr/feed/qualification/

- https://www.ssi.gouv.fr/feed/certification_cc/

- https://www.ssi.gouv.fr/feed/certification_cspn/

- https://www.ssi.gouv.fr/feed/publication/

- http://atlasflux.saynete.net/atlas_des_flux_rss_fra_informatique_securite.htm